Qué tan seguras son las contraseñas que utilizas

¿Qué es lo que buscan los hackers?

De acuerdo al FBI (Internet Crime Report de 2017), México se encuentra entre los 5 países con mayor número de víctimas por ataques cibernéticos (este reporte excluye a los Estados Unidos), y entre los delitos más comunes se encuentra el robo de información o bien su alteración. No es casualidad que los ataques menos comunes se llevan a cabo por aficionados o bien tienen como objetivo ocasionar la pérdida del servicio a nivel red o bien plataforma tecnológica.

Si los hackers quieren tener acceso a la información, ¿por qué la mayor parte de los esfuerzos de aseguramiento tienen que ver con la seguridad perimetral?

También el FBI contabiliza que más del 75% de los ataques a organizaciones vienen por individuos que de alguna u otra forma pertenecen o pertenecieron a la misma organización. Entonces ¿por qué se presta tan poca atención a los datos y tanta información a los niveles perimetrales?

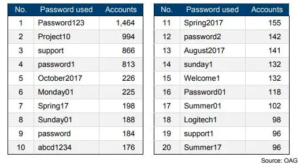

Esta semana una auditoría reveló que 1,464 oficiales del gobierno australiano utilizan la contraseña “Password123” como su contraseña.

![]()

![]()

![]()

![]()

Es interesantísimo leer el resto de las contraseñas más comunes así como la cantidad de personas que utilizan la misma contraseña.

Es interesantísimo leer el resto de las contraseñas más comunes así como la cantidad de personas que utilizan la misma contraseña.

¿Quieres adivinar quién es el país #4 en la lista de mayor número de víctimas reportadas por ataques cibernéticos? precisamente es Australia. Me cuestiono ¿qué tan distinta resultaría una auditoría en México como la que se llevó a cabo en Australia? ¿qué tan distintos serían los resultados en los corporativos en Latinoamérica?

Dado que un hacker está interesado en los datos … ¿por qué hacerle tan sencilla la tarea al utilizar contraseñas tan sencillas y además tan populares?

Me encantaría saber qué opinan los lectores al respecto.

Karl Müdespacher

2 Replies to “Qué tan seguras son las contraseñas que utilizas”

Muchas gracias por el artículo Karl. Ciertamente la seguridad informática es un tema que debe ocuparnos ya que un mal manejo de la misma puede traer consecuencias graves con nuestros datos sensibles. Algo que estaría muy interesando que nos platiques son algunas recomendaciones y sugerencias de programas para utilizar en el día a día y mejorar nuestra seguridad. Saludos.

Buen día Carlos,

De manera general un atacante que quiere vulnerar una cuenta de una persona es alguien o que nos conoce o bien que está utilizando herramientas que mediante fuerza bruta (prueba y error con distintas posiblidades de contraseña), entonces hay que seguir las siguientes directrices

1) No utilizar información conocida por otros como son nombres de conocidos, fechas de nacimiento, nombres de mascotas, nombres de escuelas donde estudiamos, etc.

2) Utilizar contraseñas que utilicen más de 16 caracteres, combinando números, letras en mayúscula y minúscula, y símbolos especiales.

3) Modificar las contraseñas cada 30 días o a lo más cada 60 días.

Las últimas dos directrices son bastante tediosas pero tienen una razón muy importante de ser.

Una herramienta para vulnerar contraseñas genera las posibles combinaciones de las letras que la conforman y prueba cada combinación. Para evitar que se comprometan nuestras cuentas entonces necesitamos seleccionar cuentas que compliquen que este tipo de herramientas las identifiquen. Por ejemplo una contraseña que utiliza únicamente letras (mayúsculas y minúsculas) y números, con una longitud de 7 caracteres tarda aproximadamente 2.41 segundos en ser descubierta. Cuando se utilizan contraseñas de una longitud de 9 caracteres este tiempo promedio se aumenta a casi 7 meses. De modo que lo que se busca es que la complejidad de la contraseña (desde el punto de vista de su longitud y tipos de caracteres utilizados) haga que computacionalmente hablando, el identificarla sea prácticamente imposible si es que además se modifican con frecuencia.

No existe nada 100% a prueba de vulnerabilidades de seguridad, el reto consiste en asegurar mejor nuestra “casa” que la de nuestro vecino, de modo que un atacante se disuada y opte mejor por la “casa” más vulnerable.